Le Zero Trust : Une évolution nécessaire pour la sécurité de nos systèmes d’information

Zero Trust est le modèle de sécurité développé par John Kindervag pour Forrester en 2010 (plus d’informations ici). Depuis, Zero Trust prend place comme l’une des méthodologies les plus populaires en matière de cybersécurité. En effet, le modèle périmétrique subit depuis plusieurs années de multiples attaques, ce qui met en évidence les limites du modèle. L’avènement du Cloud, du télétravail et du BYOD (Bring your own device) rendent les problématiques de sécurité encore plus exigeantes et complexes pour les organisations. Le modèle Zero Trust prend en compte ces changements et séduit de plus en plus d’organisations.

Le principe de base Zero Trust est de ne faire confiance à personne, que ce soit à l’intérieur ou à l’extérieur de l’organisation. Les menaces internes continuent à représenter le risque principal, le déplacement latéral étant facilité aussi bien par une mauvaise gestion des vulnérabilités que par l’utilisation de mots de passe compromis. De plus, les attaques par ransomware sont trop rapides (moins de 10 minutes pour contaminer plusieurs milliers de machines) pour que les équipes de sécurité soient capables de réagir notamment en absence d’outils spécifiques par exemple de SOAR (Security Orchestration, Automation and Response), ou de remontées d’informations depuis des postes BYOD (Bring your own device) ou en télétravail.

Les 3 grands axes du modèle Zero Trust

Le modèle Zero Trust est basé depuis sa création en 2010 sur 3 grands axes :

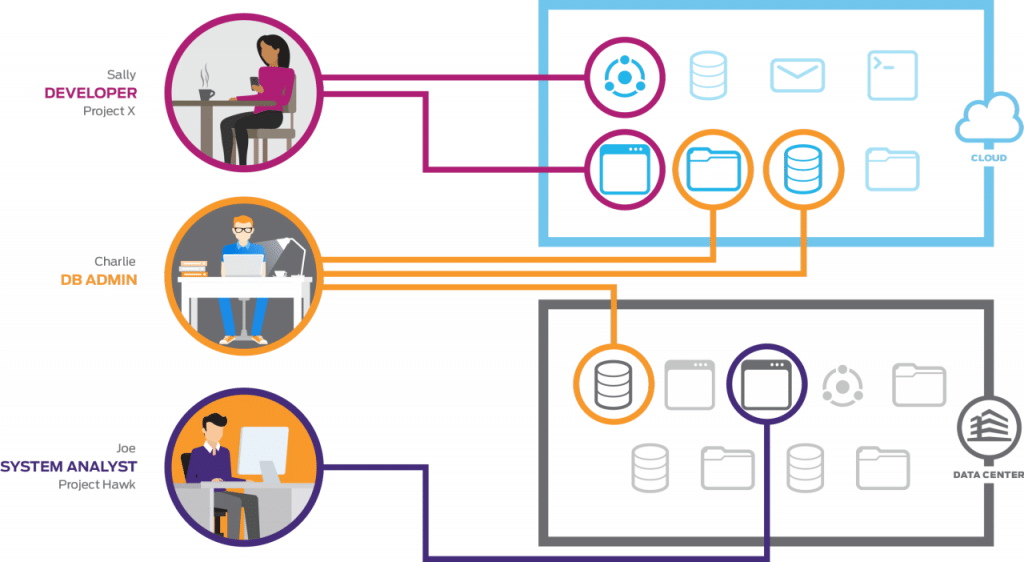

Le principe du moindre privilège : Chaque personne dispose des accès uniquement aux informations et aux ressources dont elle a besoin pour travailler. Le renforcement des contrôles d’accès avec les modèles just-in-time rentre également dans ce principe.

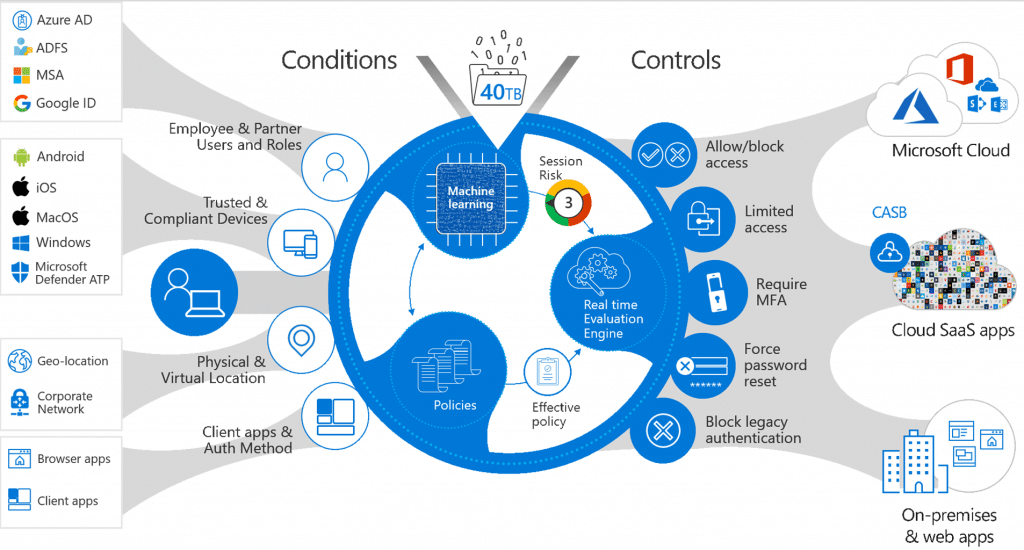

La sécurité de l’authentification des accès aux ressources : Chaque fois qu’une personne accède ou partage une ressource, celle-ci doit se ré-authentifier.

Il doit être également admis que chaque tentative d’accès à une ressource doit être considérée comme potentiellement malicieuse jusqu’à preuve du contraire.

Journaliser et analyser tous les événements : La journalisation et l’analyse de l’ensemble des équipements, authentifications, flux réseaux, courriels sont nécessaires. L’ensemble de ce travail n’est pas possible dans son intégralité par du personnel de sécurité, il faut donc passer par des outils complémentaires pour pouvoir coder des cas d’usages, des règles spécifiques afin de normaliser ou non certains comportements. Des outils plus modernes basés sur l’apprentissage automatique permettent de nouvelles perspectives en ce sens.

Son implémentation était complexe et son exploitation rendue difficile par un manque de visibilité des flux de données réseaux, notamment internes. Cet écosystème a évolué pour faciliter la prise de décision et aider à intégrer l’ensemble des technologies dans le modèle Zero trust. On parle désormais de ZTX (Zero Trust eXtended).

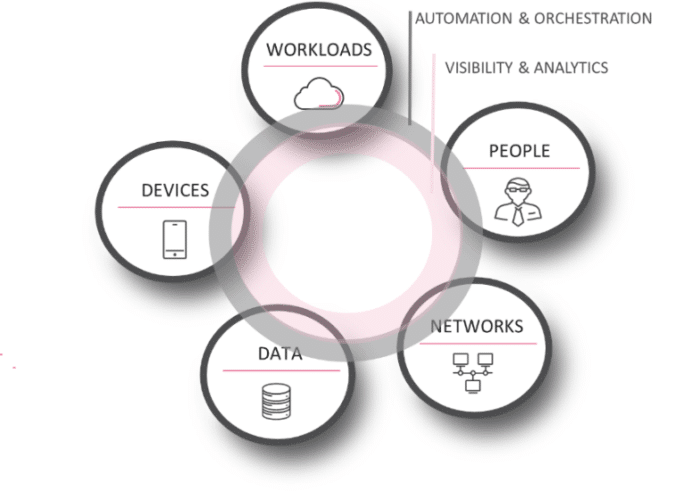

Les 7 piliers du modèle ZTX

Ce nouveau modèle repose sur 7 piliers : réseaux, données, utilisateurs, charges de travail, équipements, visibilité et analyse, automatisation et orchestration.

Réseaux : L’isolement et la segmentation des réseaux doivent se faire de manière dynamique en fonction des permissions du couple utilisateur/application. Pour cela, une adaptation, voire une refonte du réseau en utilisant la micro-segmentation, s’avère nécessaire. Cet isolement se fait par la mise en place de politiques paramétrables dans les équipements de type NextGen Firewall. L’objectif étant que l’ensemble des environnements soit isolé et caché les uns des autres. Ainsi une fois que les utilisateurs sont authentifiés et vérifiés, ils ne sont exposés qu’aux ressources auxquelles ils sont autorisés à accéder afin de réduire la surface d’attaque et le mouvement latéral. Cette approche tend à voir nos technologies VPN remplacées par du SDP (Software-Defined Perimeter).

Données : L’objectif est la sécurisation des données, quel que soit le lieu où se trouve l’utilisateur (interne et externe). Lorsque l’on travaille depuis des environnements non sécurisés comme les hôtels ou le train, les données sont cryptées lors de leurs transferts et sont analysées plus ou moins fortement selon les politiques mises en place (lieu, type de connexion, application, etc).

Utilisateurs : Comme il est souvent admis, l’utilisateur est le point faible dans la sécurité d’une organisation. La surveillance, le contrôle et la gestion des identités sont donc strictement nécessaires afin de réduire au maximum le risque. En pratique, cela peut correspondre par exemple à forcer une ré-authentification avec un facteur d’authentification supplémentaire selon la localisation de l’utilisateur et/ou de la machine utilisée. Point important : cette vérification se fait avant même de donner l’accès au réseau, ce qui diminue la problématique de laisser un équipement potentiellement à risque se connecter au réseau avant son analyse.

Charges de travail : Les charges de travail et les applications sont un véritable point de faiblesse, car les environnements ne sont pas toujours maîtrisés ou maîtrisables. L’accès à différents périmètres est souvent nécessaire à la majorité des utilisateurs. Cela concerne aussi bien des charges de travail internes, sur le Cloud (CRM, etc) que l’accès à des clients/prestataires. Il faut donc créer des environnements spécifiques et sécurisés pour chaque profil d’utilisateurs. Chaque charge de travail doit donc être classée en fonction de son objectif, des personnes y accédant et de son importance/criticité pour l’entreprise.

Equipements : Le nombre d’appareils sur les réseaux a explosé ces dernières années, que ce soient les machines utilisateurs, serveurs, IOT, équipements industriels, etc. Chacun de ces appareils représente un point d’entrée pour une attaque. Le contrôle de ces appareils doit donc se faire de façon unique pour chaque utilisateur/matériel. Il est possible, par les politiques par exemple, de distribuer certaines routes, de paramétrer le VPN (Split/Full) ou d’accéder à certaines charges de travail.

Visibilité et analyse : Il est indispensable que les équipes de sécurité aient une visibilité complète sur les événements et sur l’ensemble des équipements et outils. Les outils SIEM Next-Gen permettent en général de répondre à ce besoin via la détection de menaces en temps réel, l’analyse du comportement (UEBA) et l’analyse forensique en temps réel (analyse des systèmes en vue de récupérer des preuves numériques / plus d’informations ici).

Automatisation et orchestration : L’automatisation et l’orchestration ont pour but de maintenir les systèmes de sécurité opérationnels et efficaces. La multiplication des événements et cas d’usages ne permettent pas une réponse rapide face à un incident. Il est donc important d’orchestrer et d’automatiser la réponse à incident. Cela passe par la mise en place de systèmes de remise en conformité, de supervision et de traitement automatique des incidents de sécurité mineurs. Cela permet également de garder les ressources humaines de sécurité disponibles pour le traitement des évènements plus importants. Les outillages SOAR (Security Orchestration Automatisation and Response) permettent de répondre à ce besoin.

Par quoi commencer ?

Identifier les données sensibles : Déterminez où se trouvent vos données sensibles, qu’elles soient métiers, financières ou juridiques. Un travail avec les différentes équipes et périmètres est souvent nécessaire afin de pouvoir qualifier et quantifier les risques sur ces données.

Mettre en place le principe du moindre privilège : Une fois cette phase de qualification terminée, il faudra auditer l’ensemble des permissions sur ces périmètres et mettre en place les actions de mise en conformité de ces accès par rapport au modèle Zero Trust. La mise à niveau des procédures internes de gestion des accès sera également nécessaire qu’elle soit faite humainement ou par un IAM (système de gestion des identités).

Superviser et analyser : Lorsque les bases sont mises en place, il va être important de superviser l’ensemble des accès et flux sur l’ensemble des périmètres. Ainsi il sera possible de détecter une tentative d’accès ou flux non conforme sur l’ensemble des périmètres. Des audits réguliers et comparatifs peuvent être une solution afin de connaître par exemple les ajouts de permissions sur des comptes ou des périmètres particuliers qui auraient pu passer à travers les mécanismes de surveillance classique. Il est également nécessaire de normaliser l’ensemble des flux et comportements afin de générer des cas d’usages et de lever des alertes.

Configurer les pare-feux des points de terminaison : Malgré leurs limitations techniques, il va être nécessaire d’activer l’ensemble des pare-feux sur vos périmètres applicatifs. Cela a pour avantage de mieux isoler les ressources. Cela permettra également aux organisations de mieux comprendre le fonctionnement des plateformes et ainsi d’alimenter les documents d’architecture. Certes le travail peut paraître un peu lourd au premier abord mais l’utilisation de modèles et l’automatisation de la configuration sont réalisables.

En synthèse

Une approche Zero Trust peut fournir une défense solide contre tout type de menaces. Il faut rappeler qu’en 2020, il faut 4 jours en moyenne à un attaquant pour compromettre le réseau d’une entreprise et que 70% des vulnérabilités peuvent être exploitées par un débutant (src Forrester).

Les outils classiques (Pare-feux, Supervision classique, politique de mot de passe, défense périmétrique) ont perdu en efficacité notamment contre des attaques ciblées. Il est donc nécessaire de pouvoir détecter et isoler l’attaquant le plus rapidement possible et ce, si possible, avant même son accès au réseau. L’approche zéro-trust répond à cette problématique en diminuant la surface d’attaque ainsi que les possibilités de déplacement latéral par l’isolation, la détection de comportement anormaux et l’analyse en temps réel.

Des problématiques en matière de sécurité de vos services d’information ? Neos-SDI peut vous accompagner dans la sécurisation de vos environnements de travail. N’hésitez pas à nous contacter par mail (contact@neos-sdi.com) et à nous suivre sur LinkedIn pour être au courant des dernières actualités.

Jean-Rémy Durafour – Consultant infrastructures et cybersécurité